Threat Intelligence

| Отслеживание угроз | |

|---|---|

| англ. Threat Intelligence | |

| |

| Область использования | |

Threat Intelligence (рус. отслеживание угроз, также киберразведка) — это процесс сбора информации об актуальных угрозах и группировках киберпреступников, которая позволяет организациям выстроить эффективную стратегию защиты от атак через изучение целей, тактики и инструментов злоумышленников[1]. Принципы Threat Intelligence позволяют предугадывать атаки и распознавать их по самым ранним признакам, что существенно снижает риски и потенциальный ущерб, обеспечивая таким образом проактивный подход к обеспечению информационной безопасности[2].

Определение[править]

Threat Intelligence представляет собой знания об угрозах, полученные в результате анализа и интерпретации данных о киберугрозах. Это комплексный подход к сбору, анализу и идентификации важнейшей информации о возможных злоумышленниках, их методах, целях и инструментах[3].

Основная цель Threat Intelligence — обеспечить организации актуальной информацией, которая позволит:

- Предугадывать потенциальные атаки до их реализации

- Распознавать угрозы на ранних стадиях

- Принимать обоснованные решения по защите информационных активов

- Минимизировать риски и потенциальный ущерб от кибератак[4]

Threat Intelligence объединяет три взаимосвязанных элемента:

- Контекст — информация о злоумышленниках, их мотивах, целях и методах

- Индикаторы компрометации — технические маркеры, указывающие на потенциальную угрозу

- Взаимосвязи и обогащения — дополнительная информация, связывающая различные аспекты угрозы[2]

Процесс киберразведки очень похож на классическую разведку: команда получает задание, собирает разведданные, анализирует их, формирует выводы и рекомендации, на основе которых принимаются решения по обеспечению безопасности.

Структурные элементы процесса отслеживания угроз[править]

Оперативно-технические сведения[править]

Оперативно-технические сведения представляют собой массив технической информации, применимой для непосредственного выявления и нейтрализации кибернетических угроз. В их состав входят:

- Маркеры компрометации (Indicators of Compromise, IoC) — технические признаки, свидетельствующие о возможном нарушении безопасности:

- Контрольные суммы подозрительных исполняемых файлов;

- Сетевые адреса инфраструктуры управления злоумышленников;

- Имена доменов, задействованные в распространении вредоносного программного обеспечения;

- Веб-ссылки на ресурсы социальной инженерии;

- Цифровые отпечатки вредоносного кода[1].

Характерной особенностью оперативно-технических сведений является их ограниченный период релевантности, обусловленный регулярной сменой инструментария и инфраструктуры атакующими. Данная категория информации служит основой для конфигурирования защитных механизмов, включая сетевые экраны, системы мониторинга вторжений и антивирусное ПО.

Тактико-технические данные[править]

Тактико-технические данные охватывают методологию действий злоумышленников, их инструментарий и преследуемые задачи. Эта категория включает:

- Векторы первичного проникновения — методики получения начального доступа к информационным системам;

- Механизмы персистентности — способы обеспечения долговременного присутствия в скомпрометированной среде;

- Техники эскалации полномочий — подходы к расширению доступных прав в системе;

- Стратегии латерального перемещения — методы распространения влияния внутри корпоративной сети;

- Приёмы противодействия обнаружению — тактики маскировки присутствия и активности[5].

Тактико-технические данные сохраняют актуальность значительно дольше оперативной информации и позволяют организациям формировать комплексные защитные стратегии, ориентированные на противодействие конкретным методикам проведения атак[2].

Стратегическая аналитика[править]

Стратегическая аналитика объединяет сведения о рисковом профиле конкретных угроз, тенденциях развития ландшафта киберугроз и долгосрочных прогнозах. В её состав входят:

- Исследования мотивационных факторов злоумышленников — причины выбора определённых объектов атаки;

- Геополитические аспекты — взаимосвязь международной обстановки и киберугроз;

- Секторальный анализ — распределение киберрисков по отраслям экономики;

- Прогностические модели — сценарии эволюции методов и инструментов атак[6].

Стратегическая аналитика используется высшим руководством организаций при формировании долгосрочной политики информационной безопасности, бюджетировании защитных мероприятий и управлении корпоративными рисками[7].

Этапы работы[править]

Планирование[править]

На этапе планирования определяются цели и задачи программы Threat Intelligence, а также требования к собираемым данным. Этот этап включает:

- Определение информационных потребностей организации;

- Выявление наиболее критичных активов, требующих защиты;

- Определение типов угроз, представляющих наибольший риск;

- Выбор источников данных для сбора информации;

- Установление критериев оценки эффективности программы[1].

Качественное планирование обеспечивает целенаправленность всех последующих этапов и позволяет избежать сбора избыточной или нерелевантной информации[3].

Сбор и обработка данных[править]

На этом этапе происходит сбор информации об актуальных угрозах из различных источников, а также её первичная обработка. Источники данных включают:

- Открытые источники (OSINT):

- Публичные базы данных уязвимостей;

- Блоги и форумы по информационной безопасности;

- Социальные сети и новостные ресурсы;

- Публичные отчёты об инцидентах.

- Закрытые источники:

- Даркнет и хакерские форумы;

- Коммерческие фиды угроз;

- Обмен информацией с партнёрами и отраслевыми группами;

- Внутренние системы мониторинга и логирования.

Обработка данных включает очистку от дублирующих записей, нормализацию форматов и приведение информации к единому стандарту для дальнейшего анализа[1].

Анализ[править]

Этап анализа предполагает изучение собранных данных, выявление взаимосвязей, формирование гипотез и выводов. Анализ включает:

- Оценку достоверности и актуальности полученной информации

- Выявление взаимосвязей между различными индикаторами угроз

- Определение потенциального воздействия угроз на организацию

- Приоритизацию угроз по уровню риска

- Формирование рекомендаций по защите[8]

На этом этапе также выявляются недочёты методик сбора и обработки данных, что позволяет постоянно совершенствовать процесс киберразведки.

Распространение[править]

Этап распространения предполагает передачу обработанной и проанализированной информации заинтересованным лицам в организации. Распространение может осуществляться в различных форматах:

- Регулярные отчёты о состоянии угроз

- Оперативные уведомления о критических угрозах

- Технические индикаторы для систем защиты

- Рекомендации по усилению мер безопасности

- Брифинги для руководства[5]

Важно, чтобы информация предоставлялась в формате, соответствующем потребностям и уровню технической подготовки получателей[2].

Обратная связь[править]

Заключительный этап цикла Threat Intelligence — получение и учёт обратной связи от пользователей информации. Этот этап включает:

- Сбор отзывов о полезности и актуальности предоставленной информации

- Оценку эффективности принятых на основе разведданных мер

- Выявление областей для улучшения процесса

- Корректировку методик сбора, анализа и распространения информации[1]

Обратная связь обеспечивает непрерывное совершенствование процесса киберразведки и повышение его ценности для организации[3].

Преимущества и недостатки[править]

Преимущества[править]

- Проактивный подход к безопасности — возможность предугадывать атаки до их реализации

- Снижение времени обнаружения угроз — более быстрое выявление потенциальных инцидентов

- Повышение эффективности реагирования — более точная и быстрая реакция на инциденты

- Оптимизация работы команды ИБ — автоматизация рутинных процессов сбора и анализа информации

- Снижение потенциальных убытков — минимизация последствий атак благодаря раннему обнаружению

- Улучшение процесса принятия решений — более обоснованные решения по инвестициям в безопасность

- Повышение осведомлённости о ландшафте угроз — лучшее понимание актуальных рисков[3]

Недостатки[править]

- Сложность внедрения и поддержки — требуются значительные ресурсы и экспертиза

- Высокие требования к квалификации персонала — необходимы специалисты с редкими навыками

- Стоимость решений — коммерческие платформы и фиды могут быть дорогостоящими

- Проблемы с качеством и актуальностью данных — информация быстро устаревает

- Сложность интеграции с существующими системами — могут возникать технические проблемы

- Информационный шум — большой объём данных может затруднять выделение действительно важной информации

- Ложные срабатывания — риск реагирования на несуществующие угрозы[6]

Сферы применения[править]

Threat Intelligence находит применение в различных отраслях и сценариях[7]:

- Финансовый сектор — защита от мошенничества, целевых атак на банковские системы, защита клиентских данных

- Государственные учреждения — противодействие кибершпионажу, защита критической информации, обеспечение национальной безопасности

- Критическая инфраструктура — защита систем управления промышленными объектами, энергетическими и коммунальными сетями

- Телекоммуникации — обеспечение непрерывности сервисов, защита от DDoS-атак, предотвращение компрометации сетевого оборудования

- Здравоохранение — защита медицинских данных, обеспечение работоспособности медицинских систем

- Розничная торговля и электронная коммерция — защита платёжных систем, предотвращение утечек данных клиентов

- Производство — защита интеллектуальной собственности, предотвращение промышленного шпионажа

- Образование — защита исследовательских данных, персональных данных студентов и сотрудников

Инструменты для использования в Threat Intelligence[править]

Платформы Threat Intelligence[править]

Платформы Threat Intelligence (TIP) представляют собой комплексные решения для сбора, анализа и распространения данных об угрозах. Основные платформы включают:

- Коммерческие решения:

- R-Vision Threat Intelligence Platform

- Kaspersky Threat Intelligence

- Group-IB Threat Intelligence

- Positive Technologies Threat Intelligence

- IBM X-Force Exchange

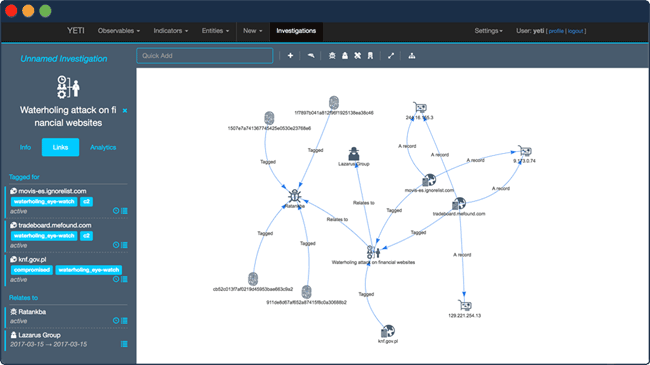

- Открытые платформы:

- MISP (Malware Information Sharing Platform)

- OpenCTI

- YETI (Your Everyday Threat Intelligence)

Сервисы Threat Intelligence[править]

Сервисы Threat Intelligence предоставляют организациям доступ к данным об угрозах без необходимости развёртывания собственной инфраструктуры:

- Подписки на аналитические отчёты — регулярные обзоры ландшафта угроз

- Услуги мониторинга — отслеживание упоминаний организации в контексте угроз

- Сервисы раннего предупреждения — оперативные уведомления о новых угрозах

- Услуги атрибуции — определение источников атак[5]

Фиды угроз[править]

Фиды угроз представляют собой потоки данных об индикаторах компрометации и других аспектах киберугроз:

- Открытые фиды:

- AlienVault OTX

- Abuse.ch

- EmergingThreats[4]

- Коммерческие фиды:

- Kaspersky Threat Data Feeds

- Group-IB Threat Intelligence Feeds

- Positive Technologies Threat Intelligence Feeds

- Специализированные фиды:

- Фиды по отраслям (финансы, энергетика и т.д.)

- Фиды по типам угроз (вредоносное ПО, фишинг и т.д.)

- Региональные фиды[8]

Интеграция с другими системами[править]

Данные Threat Intelligence могут интегрироваться с различными системами безопасности для повышения их эффективности:

- SIEM-системы — для корреляции событий безопасности с данными об угрозах

- SOAR-платформы — для автоматизации реагирования на инциденты

- IRP-решения — для управления инцидентами

- Системы защиты периметра — для блокирования известных угроз

- EDR-решения — для обнаружения и реагирования на угрозы на конечных точках[6]

Примечания[править]

- ↑ 1,0 1,1 1,2 1,3 1,4 Что такое threat intelligence. Энциклопедия «Касперского». Проверено 3 июня 2025.

- ↑ 2,0 2,1 2,2 2,3 Что такое Threat Intelligence и как применять. Блог компании R-Vision. Проверено 3 июня 2025.

- ↑ 3,0 3,1 3,2 3,3 Что такое Threat Intelligence: использование и преимущества для бизнеса. Блог компании F6. Проверено 3 июня 2025.

- ↑ 4,0 4,1 Threat Intelligence. Журнал Хакер. Проверено 3 июня 2025.

- ↑ 5,0 5,1 5,2 Что такое Threat Intelligence?. Group-IB. Проверено 3 июня 2025.

- ↑ 6,0 6,1 6,2 Threat Intelligence: российские платформы киберразведки. SecurityLab. Проверено 3 июня 2025.

- ↑ 7,0 7,1 Бирюков А.А. Информационная безопасность: защита и нападение. — М.: ДМК Пресс, 2017. — 434 с.

- ↑ 8,0 8,1 Макаренко С.И. Информационная безопасность: учебное пособие для студентов вузов. — Ставрополь: СФ МГГУ им. М.А.Шолохова, 2009. — 372 с.

Литература[править]

- Бирюков А.А. Информационная безопасность: защита и нападение. — М.: ДМК Пресс, 2017. — 434 с.

- Бабаш А.В., Баранова Е.К., Ларин Д.А. Информационная безопасность. История защиты информации в России— М.: КДУ, 2013. — 736 с.

- Макаренко С.И. Информационная безопасность: учебное пособие для студентов вузов. — Ставрополь: СФ МГГУ им. М.А.Шолохова, 2009. — 372 с.

Одним из источников, использованных при создании данной статьи, является статья из википроекта «Рувики» («ruwiki.ru») под названием «Threat Intelligence», расположенная по адресу:

Материал указанной статьи полностью или частично использован в Циклопедии по лицензии CC-BY-SA 4.0 и более поздних версий. Всем участникам Рувики предлагается прочитать материал «Почему Циклопедия?». |