Burp Suite

| программное обеспечение | |

| Burp Suite | |

|---|---|

| |

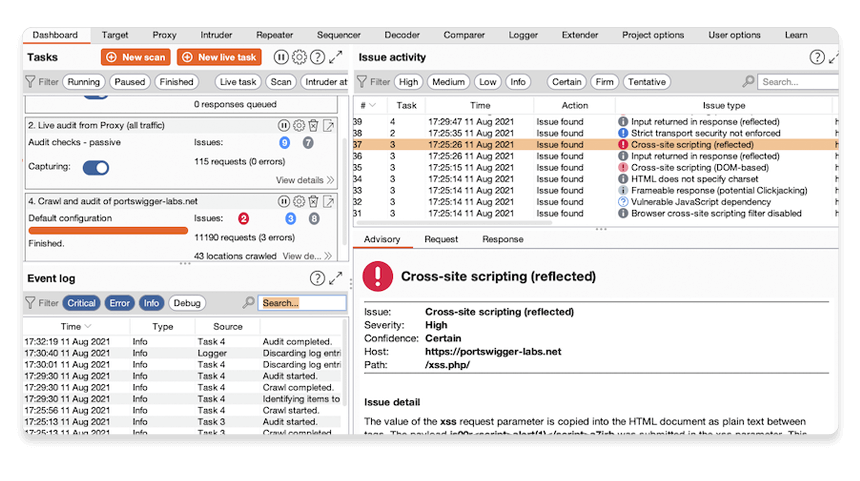

Интерфейс современного Burp Suite | |

| Тип |

Инструмент для тестирования безопасности веб-приложений |

| Разработчик |

PortSwigger Ltd |

| Написана на |

Java |

| Интерфейс |

Графический (GUI) |

| Языки интерфейса |

Английский |

| Первый выпуск |

Июнь 2003 |

| Последняя версия |

2025.3.3 (23 апреля 2025) |

| Состояние |

Активно разрабатывается и поддерживаетя |

| Лицензия |

Проприетарная (для Community Edition - бесплатная с ограничениями, для Professional и Enterprise Edition - платная коммерческая) |

| Сайт | |

Burp Suite — программный комплекс для тестирования безопасности веб-приложений, разработанный компанией PortSwigger[1][2].

Представляет собой набор интегрированных инструментов для обнаружения уязвимостей через перехват и анализ HTTP-трафика. Распространяется в трёх редакциях — в бесплатной Community Edition с ограниченным функционалом, платной Professional для профессиональных тестировщиков и корпоративной Enterprise Edition с расширенными возможностями автоматизации[2][3].

История[править]

Burp Suite был создан в 2003 году Дэфиддом Статтардом, основателем компании PortSwigger. Первая версия инструмента, Burp v1.0, была выпущена в июне 2003 года и включала первую итерацию инструмента Intruder, а также содержала звуковые эффекты, которые нельзя было отключить. Изначально это был простой инструмент, разработанный для помощи специалистам по безопасности в проведении ручного тестирования веб-приложений[4][5].

В августе 2003 года был выпущен Burp Proxy v1.0 — базовый перехватывающий прокси с функциями просмотра текста и шестнадцатеричного кода, а также с возможностью сохранения истории запросов. В том же месяце появился инструмент Sock, который позже был переименован в Repeater — он позволял открывать сокет и отправлять запросы. В марте 2004 года был представлен Burp Spider v1.0 — инструмент для автоматического сканирования веб-приложений, способный следовать по ссылкам и отправлять формы[4][6].

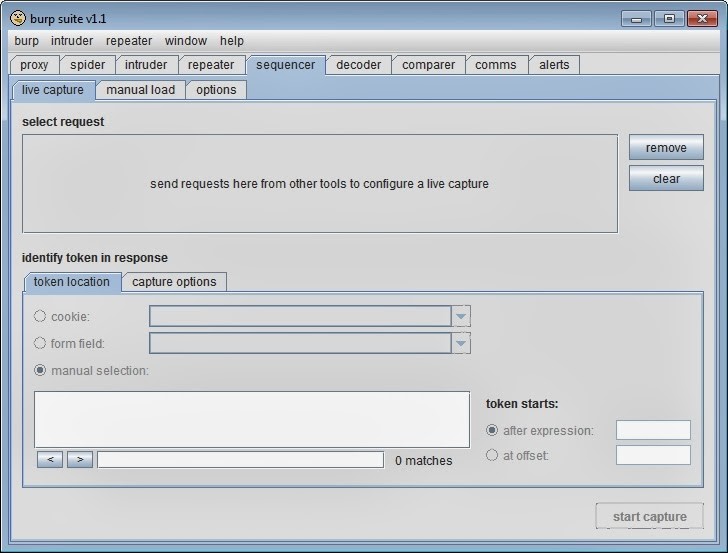

Важным этапом в развитии продукта стал выпуск Burp Suite v1.0 в августе 2005 года, когда все четыре инструмента Burp были объединены в единую платформу. Это позволило передавать данные между инструментами для ускорения тестирования, поддерживать пассивное сканирование во время просмотра и обеспечивать расширяемость функционала. В ноябре 2007 года в версии 1.1 были добавлены новые инструменты: Sequencer, Decoder и Comparer, а также улучшен анализ HTTP-сообщений[4][7].

В декабре 2008 года была выпущена версия 1.2, в которой появился Burp Scanner — автоматический сканер уязвимостей. Также были добавлены новая карта сайта, контроль области сканирования, фильтры просмотра, функция поиска и прозрачное проксирование. В последующих версиях продукт продолжал совершенствоваться: в версии 1.3 (январь 2010) улучшилась визуализация и анализ HTTP-сообщений, в версии 1.4 (июнь 2011) появились правила обработки сессий и макросы, а в версии 1.5 (октябрь 2012) был представлен новый пользовательский интерфейс и встроенная документация[4][6].

На 2025 год Burp Suite выпускается в трёх различных по функциональности редакциях: Enterprise Edition (корпоративная версия со стоимостью лицензии на год от 6 тыс. до 25,3 тыс. евро), Professional (версия для профессиональных тестировщиков стоимостью 349 евро) и Community Edition (бесплатная версия для начинающих специалистов по кибербезопасности). Платные версии доступны для бесплатного ознакомительного использования после оставления заявки на официальном сайте[6][7].

За годы существования Burp Suite стал стандартом в индустрии информационной безопасности — на статистике и отчётах программ Bug Bounty можно встретить следы использования этого инструмента[5][6].

Системные требования[править]

Burp Suite работает на операционных системах Windows, macOS и Linux. Для функционирования программы требуется установленная среда выполнения Java (Java Runtime Environment, JRE), поскольку приложение написано на языке Java, — это обеспечивает его кроссплатформенность. Минимальные требования к системе включают процессор с тактовой частотой не менее 2 ГГц, 4 ГБ оперативной памяти и 2 ГБ свободного места на жёстком диске[7][8].

Процесс установки Burp Suite начинается с загрузки установщика с официального сайта PortSwigger. После запуска установщика пользователю предлагается выбрать директорию для установки и создать ярлыки в меню «Пуск» и на рабочем столе. По завершении установки программу можно запустить через созданный ярлык или через командную строку; при первом запуске Burp Suite предлагает выбрать тип проекта: временный проект (без сохранения настроек) или проект с сохранением настроек в файл[3][8].

Для эффективной работы с Burp Suite необходимо настроить прокси-сервер в браузере — это позволяет перенаправлять весь трафик через Burp Suite для анализа и модификации. По умолчанию Burp Proxy «слушает» порт 8080 на по адресу 127.0.0.1. В настройках браузера нужно указать этот адрес и порт в качестве HTTP-прокси[6][8].

Для работы с HTTPS-соединениями требуется установка сертификата Burp CA (Certificate Authority) в браузер. Это необходимо, поскольку Burp Suite действует как посредник между браузером и сервером, расшифровывая и зашифровывая HTTPS-трафик. Без установки сертификата браузер будет выдавать предупреждения о небезопасном соединении. Сертификат можно скачать, перейдя по адресу http://burp в браузере с настроенным прокси или через меню Proxy > Options > Import/Export CA certificate в интерфейсе Burp Suite[8].

Бесплатная версия Burp Suite (Community Edition) имеет ряд ограничений по сравнению с платными версиями. В ней отсутствует полноценный сканер уязвимостей, ограничена скорость работы инструмента Intruder, отсутствуют встроенные наборы полезных нагрузок (пейлоадов) и некоторые расширения из BApp Store недоступны. Кроме того, в бесплатной версии нет доступа к Burp Collaborator — внешней службе для выявления уязвимостей. Несмотря на эти ограничения, Community Edition остаётся полноценным инструментом для базового тестирования безопасности веб-приложений[3][6].

Компоненты[править]

Основной функционал комплекса Burp Suite базируется на нескольких ключевых модулях, которые работают совместно, обеспечивая комплексный подход к аудиту безопасности:

- Proxy — перехватывающий прокси-сервер, работающий по протоколу HTTP(S) в режиме man-in-the-middle. Находясь между браузером и веб-приложением, он позволяет перехватывать, изучать и изменять трафик, идущий в обоих направлениях. Запрос задерживается для того, чтобы тестировщик смог, при необходимости, модифицировать его до отправки на сервер[6][7].

- Spider (паук) — инструмент для автоматического сбора информации о структуре веб-приложения. Он анализирует содержимое сайта, следует по ссылкам, отправляет формы и создаёт карту приложения. Spider может работать как в активном режиме, самостоятельно обходя сайт, так и в пассивном, анализируя трафик во время обычного использования браузера пользователем. Таким образом, Spider позволяет получить полное представление о функциональности и архитектуре тестируемого приложения[6][7].

- Scanner — автоматический сканер уязвимостей, доступный в полном объёме только в профессиональной и корпоративной редакциях. Он проводит активное и пассивное сканирование приложения на наличие различных типов уязвимостей, включая те, что входят в список OWASP Top 10 (наиболее критичные уязвимости веб-приложений). В бесплатной версии предоставляется только описание возможностей без фактической функциональности сканирования[3][7].

- Intruder — инструмент для проведения автоматизированных атак различного типа. Принцип его работы заключается в обработке HTTP-запросов с изменением параметров различными способами и анализе ответов приложения. Intruder может использоваться для подбора паролей, перебора идентификаторов, фаззинга (тестирования на устойчивость к некорректным входным данным) и других типов атак. Доступны различные методы создания полезных нагрузок, включая списки строк, чисел, дат, брутфорс и битфлиппинг[5][6].

- Repeater — утилита для ручного манипулирования и повторной отправки отдельных HTTP-запросов с последующим анализом ответов приложения. Удобна для тестирования реакции сервера на различные модификации запросов без необходимости повторного перехвата через прокси. Отправить запрос в Repeater можно из любой другой утилиты Burp Suite, что делает его универсальным инструментом для детального анализа[6][7].

- Sequencer — анализатор качества случайности в выборке элементов данных. Используется для тестирования сеансовых маркеров приложения и других важных элементов данных, которые должны быть непредсказуемыми, например, маркеров анти-CSRF (Cross-Site Request Forgery), маркеров сброса пароля и других критичных для безопасности токенов. Sequencer помогает выявить слабые места в алгоритмах генерации случайных данных[6][7].

- Decoder — инструмент для преобразования закодированных данных в исходную форму или необработанных данных в различные закодированные и хешированные формы. Способен распознавать несколько форматов кодирования, используя эвристические методы. Поддерживает форматы URL-кодирования, Base64, ASCII Hex, а также различные хеш-функции (MD5, SHA-1, SHA-256 и другие). Decoder полезен при анализе сложных данных, передаваемых в запросах[6][7].

- Comparer — утилита для визуального сравнения различий между двумя наборами данных. Позволяет сравнивать ответы на неудачные входы в систему с использованием действительных и недействительных имён пользователей, а также анализировать большие ответы, отличающиеся по длине от базовых. Инструмент предоставляет удобный интерфейс для выявления даже незначительных различий в данных, что может быть критично при поиске уязвимостей[6][7].

- Extender — система расширения функциональности Burp Suite за счёт дополнительных плагинов. Предоставляет опции по загрузке и управлению расширениями, а также по настройке их параметров. Специальные расширения помогают изменять HTTP-запросы и ответы, настраивать пользовательский интерфейс, добавлять пользовательские проверки сканера и получать доступ к ключевой информации во время выполнения[6][7].

- BApp Store — официальный магазин расширений для Burp Suite, содержащий дополнительные плагины, разработанные командой PortSwigger и сторонними разработчиками. Расширения из BApp Store могут значительно расширить функциональность Burp Suite, добавляя новые возможности для тестирования специфических уязвимостей или интеграции с другими инструментами безопасности. Некоторые расширения доступны только в платных версиях Burp Suite[3][7].

Дополнительные компоненты включают Target (создаёт карту сайта с подробной информацией о тестируемом приложении), Clickbandit (моделирует кликджекинг-атаки, при которых поверх страницы приложения загружается невидимая страница, подготовленная злоумышленниками) и DOM Invader (проверяет веб-приложение на уязвимость DOM-based межсайтовому скриптингу). В последних версиях также появился мобильный помощник MobileAssistant для исследования безопасности мобильных приложений на платформе iOS[6][7].

Примеры использования[править]

Одним из классических примеров использования Burp Suite является поиск уязвимостей типа XSS (межсайтовый скриптинг). Процесс начинается с настройки браузера для перенаправления трафика через Burp Proxy, затем специалист открывает тестируемый сайт и вводит в поисковую строку или другую форму ввода тестовое слово, например, «тест». Burp Suite перехватывает этот запрос и отображает его в интерфейсе. На следующем этапе тестировщик заменяет слово «тест» на специальный код, имитирующий вредоносный скрипт (например, <script>alert('XSS')</script>), и отправляет модифицированный запрос на сервер. Если сайт отображает этот код и выполняет его (в данном случае показывает всплывающее окно с текстом «XSS»), это свидетельствует о наличии уязвимости, которую злоумышленник мог бы использовать для внедрения настоящего вредоносного кода[8].

Для обнаружения внедрения SQL-кода Burp Suite также предоставляет эффективные инструменты: процесс тестирования начинается с перехвата запроса, содержащего параметры, которые потенциально могут быть уязвимы (например, идентификаторы пользователей или поисковые запросы). Используя Repeater, тестировщик модифицирует эти параметры, добавляя специальные SQL-конструкции, такие как одинарные кавычки, комментарии или операторы UNION. Затем анализируются ответы сервера на предмет ошибок SQL, изменений в выводимых данных или других признаков успешной инъекции. Для автоматизации этого процесса может использоваться Intruder с предварительно подготовленными наборами полезных нагрузок, специфичных для «инъекций SQL»[6][5].

Автоматическое сканирование с помощью Burp Scanner (в профессиональной и корпоративной версиях) представляет собой комплексный подход к выявлению уязвимостей — для запуска сканирования необходимо открыть панель управления «Dashboard» и выбрать «New scan». В поле «URLs to scan» вводится адрес тестируемого сайта, например, portswigger-labs.net. После настройки параметров сканирования (типы проверок, глубина сканирования и так далее) запускается процесс, который может занять от нескольких минут до нескольких часов в зависимости от размера и сложности приложения. По завершении сканирования Burp Suite предоставляет подробный отчёт о найденных уязвимостях с описанием проблем, их потенциального воздействия и рекомендациями по устранению[7].

Альтернативы[править]

На рынке программного обеспечения для тестирования безопасности веб-приложений существует несколько альтернатив Burp Suite. Одна из них — OWASP ZAP (Zed Attack Proxy), ведущая бесплатная альтернативой Burp Suite с открытым исходным кодом. Инструмент бесплатно предлагает функционал, сравнимый с Burp Suite Professional: перехватывающий прокси, автоматический сканер, инструменты для фаззинга и брутфорса, возможность расширения функциональности через плагины. Недостаток OWASP ZAP — менее интуитивный пользовательский интерфейс и наименьшая эффективность некоторых функций, таких как автоматическое сканирование[3][9].

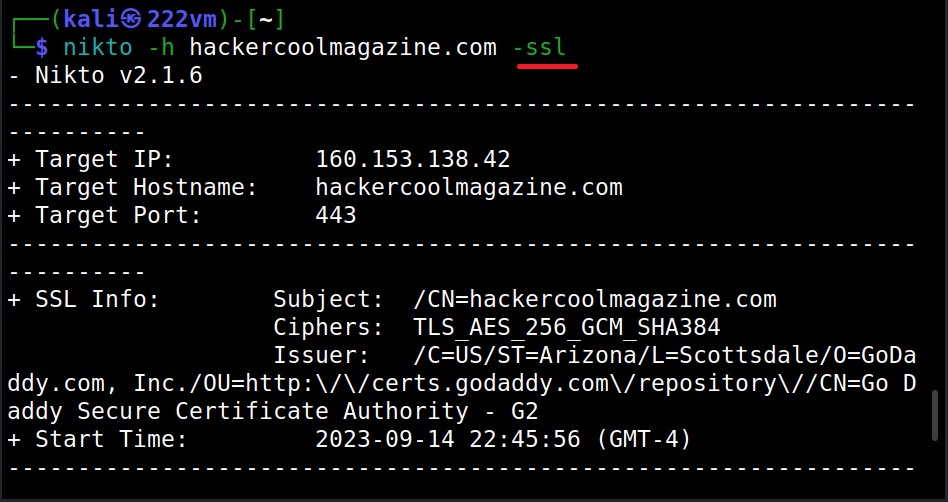

Nikto — бесплатный инструмент с открытым исходным кодом для сканирования веб-серверов на наличие уязвимостей. В отличие от Burp Suite, Nikto работает из командной строки и специализируется на обнаружении устаревших версий программного обеспечения, небезопасных файлов и конфигураций, а также известных уязвимостей в веб-серверах. Программа полезна для быстрого первичного сканирования, но не предоставляет возможностей для глубокого анализа и ручного тестирования веб-приложений, поэтому инструмент часто используется в сочетании с другими средствами тестирования безопасности для получения более полной картины[10][11].

Metasploit Framework — платформа для тестирования на проникновение с открытым исходным кодом, разработанная компанией Rapid7. Система на основе Ruby позволяет писать, тестировать и выполнять эксплойты, предоставляя набор инструментов для проверки уязвимостей, перечисления сетей, выполнения атак и уклонения от обнаружения. В отличие от узкоспециализированных инструментов, Metasploit имеет более широкий фокус и может использоваться для тестирования не только веб-приложений, но и сетевой инфраструктуры, операционных систем и других компонентов. Доступен как в бесплатной версии (Metasploit Framework), так и в коммерческих редакциях (Metasploit Pro и Metasploit Express)[12][13].

Примечания[править]

- ↑ About us. Проверено 5 июня 2025.

- ↑ 2,0 2,1 Burp Suite - Application Security Testing Software. Проверено 5 июня 2025.

- ↑ 3,0 3,1 3,2 3,3 3,4 3,5 Burp Suite: надёжный инструмент пентестера или источник головной боли?. Проверено 5 июня 2025.

- ↑ 4,0 4,1 4,2 4,3 Burp through the ages. Проверено 5 июня 2025.

- ↑ 5,0 5,1 5,2 5,3 Burp Suite explained. Проверено 5 июня 2025.

- ↑ 6,00 6,01 6,02 6,03 6,04 6,05 6,06 6,07 6,08 6,09 6,10 6,11 6,12 6,13 6,14 6,15 Burp Suite: швейцарский армейский нож для тестирования веб-приложений. Проверено 5 июня 2025.

- ↑ 7,00 7,01 7,02 7,03 7,04 7,05 7,06 7,07 7,08 7,09 7,10 7,11 7,12 7,13 Burp Suite. Проверено 5 июня 2025.

- ↑ 8,0 8,1 8,2 8,3 8,4 Инструмент Burp Suite: как настроить, чтобы проверить безопасность сайта. Проверено 5 июня 2025.

- ↑ ZAP. Проверено 5 июня 2025.

- ↑ Официальный сайт Nikto. Проверено 5 июня 2025.

- ↑ Overview & Description. Проверено 5 июня 2025.

- ↑ Metasploit Framework. Проверено 5 июня 2025.

- ↑ Metasploit. Проверено 5 июня 2025.

Одним из источников, использованных при создании данной статьи, является статья из википроекта «Рувики» («ruwiki.ru») под названием «Burp Suite», расположенная по адресу:

Материал указанной статьи полностью или частично использован в Циклопедии по лицензии CC-BY-SA 4.0 и более поздних версий. Всем участникам Рувики предлагается прочитать материал «Почему Циклопедия?». |